PTIT

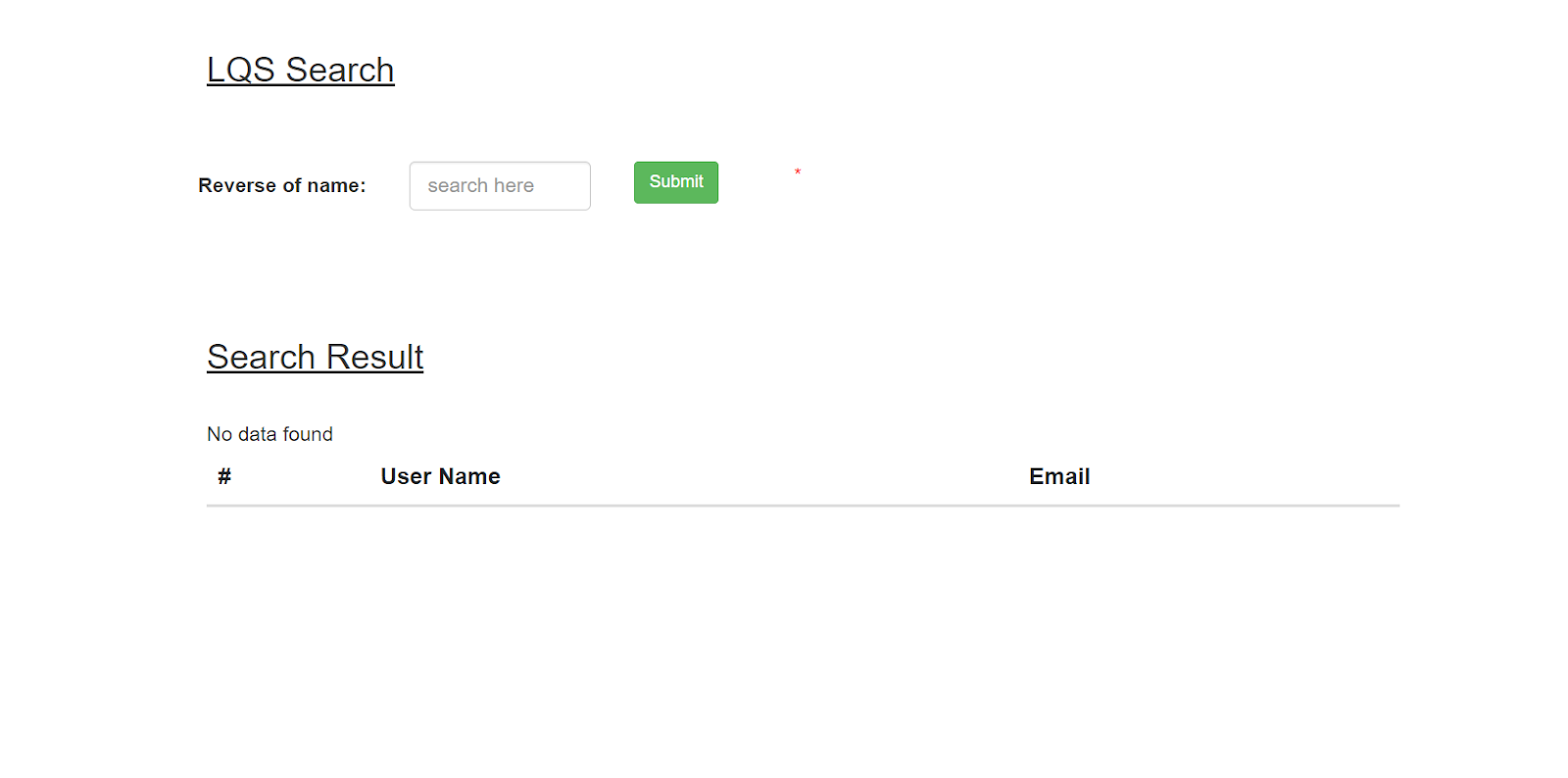

Hello mọi người vẫn là K0n vip pro đây :> lại là 1 chall khác, lần này liên quan đến lỗi si cồ in jec sần (SQL injection) mình có một trang vậy, test thử thôi Nhập thử dấu nháy đơn, có vẻ nó đã bị sao đó. Sau 1 hồi fuzz mình nhập thử iw thì thấy có kết quả trả về Có thể thấy iw là reverse của chữ wi có trong username. kết hợp với tên đề bài mình có thể đoán đoạn query như này SELECT id,username,email from users where username like " '% "+strrev($_GET['username'])+" %' " Ở đây mình sẽ sử dụng python giúp mình chuyển đổi cách câu lệnh thành rev kết quả thu được như sau, vậy là mình có thể SQl một cách dễ dàng. Payload: #'1'='1'ro' Mình muốn tìm xem có bao nhiêu cột: payload #4 yb redro' Xác nhận nó có 3 cột. Xác định nó đang dùng mysql nên dễ dàng tìm được databases của nó. Payload: #atamehcs.amehcs_noitamrofni morf eman_amehcs,llun,llun tceles noinu' Thấy database sqli khả nghi, thử tìm table. Và thấy 2 table là flag và ...