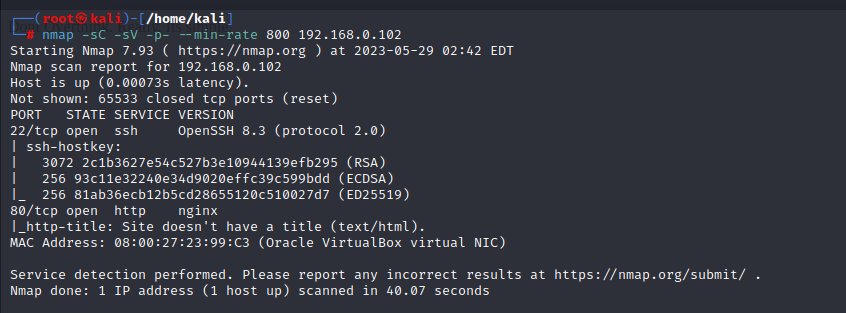

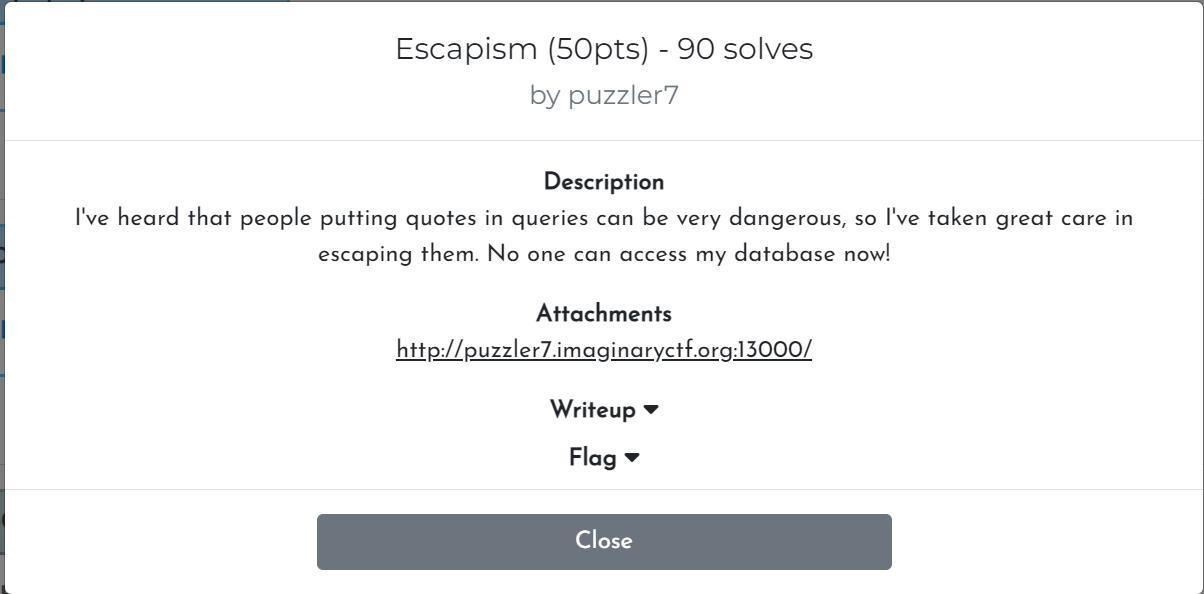

Hế lô ae, lại là mình đây. Nay mình nổi hưng chs sql injection nên lụm đại bài trên cookie arena. Đề bài của mình đây Nghe đề bài có vẻ là không sài like được :v nó có cho source, hãy đọc một chút thứ đầu tiên mình thấy là nó limit time :D đùa chút thôi nó nhận input qua biến tham số lastname :c Dường như là parameterized query nên sẽ khó khăn hơn đôi chút, % đã bị filter tránh việc mình check flag kiểu CHH_abc% Mình research một chút và thấy _ có thể sử dụng kèm vs like :v cụ thể như sau. Mình sẽ mượn tạm lastname ông Eliot để demo, khi mình nhập đầy đủ Eliot thì sẽ như thế này trong sql có hỗ trợ dấu _ đại diện cho 1 kí tự, tui tự hỏi nếu là E____ thì nó sẽ work hay không. Haha, mỗi dấu _ sẽ đại diện cho 1 kí tự ->E____=Eliot bây giờ brute-force dấu _ để lấy flag thôi nice đúng ko :DD