AfricaCTF và tôi :v

Hế lô ae, lại là mình đây. Mình sẽ wu giải Africa này UwU, cố gắng sẽ full web nha :3

Web 1

Mình được cho đề bài như sau

xem trang web này có gì nha :v

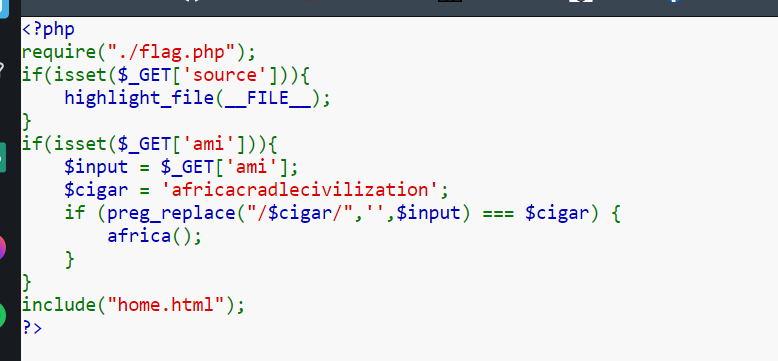

Mình được cung cấp source như sau :v có vẻ chỉ cần bypass là hàm africa sẽ đưa mình flag :v

chú ý vào hàm preg_replace :V, nó sẽ thay thế cụm từ được match thành rỗng :v

Bypass khá dễ :v chỉ cần chèn cụm đó vào cụm đó là xong :D

payload: ?ami=africacradlecivilizaafricacradlecivilizationtion

và nhận flag thôi :/

đề bài đây

Vậy là liên quan đến http header :v Sau một hồi làm thì ra flag

payload: curl "http://chall.battlectf.online:8081" -H "User-Agent: africa" -H "X-Forwarded-For: 127.0.0.1" -H "Referer: battlectf.online" -H "DNT:1"

Web 3:

Mình được cho đề như sau

Dễ thấy đây là lỗi deserialize :v

chưa làm được T__T

Web 5:

đề bài như sau

mình test thử {{7*7}} thì confirm được lỗi ssti

bài này tác giả set quyền ngu vcl :v t có thể xóa flag nếu t muốn :/

Web 7

đề bài đây

h thì xác định số cột, đê bê, table, column, và seclect flag thôi :v

Nhận xét

Đăng nhận xét