CSAWCTF VÀ TEAM MÌNH ĐÃ CỐ HẾT SỨC.

Hello mn, chúng ta lại gặp nhau rồi :v Tại thời điểm mình ghi writeup thì bọn mình đang ở top 286, một kết quả khá khả quan đối với bọn mình. :v

Và tất nhiên là bên mình vẫn sẽ tuyển các bạn RE tích cực hoạt động để kéo thành tích nhóm lên nhé :v

Mình sẽ ghi writeup 2 bài web mình đã solve, khá là tệ :(

+) Smug-Dino

+) Philantrophy

Web1: Smug-Dino

Hãy xem thử link thử thách tác giả cung cấp.

Ta thấy rằng có 2 endpoint /flag và /hint

khi truy cập /flag thì nó lại về localhost:3009/flag.txt.

Còn khi truy cập /hint nó trả về page như này

Server name là nginx và version của nó là 1.17.6

Sau khi truy cập thì được hint.

Đổi connection thành keep-alive và nhận về kết quả như sau.

Xác định được lỗi, bây giờ đọc flag thôi :v

Thực sự mình cũng đếch hiểu tạo sao lúc được lúc không, nhưng mn cứ post như này là ăn :v Cần thì cứ spam các kiểu đi.

Web2: Philantrophy

Bài này chủ yếu là recon thôi, hãy xem sơ qua web nó.

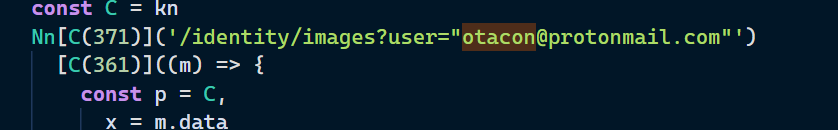

Trong file index-e731f01e.js có một đống thứ dài loằng ngoằng như này.

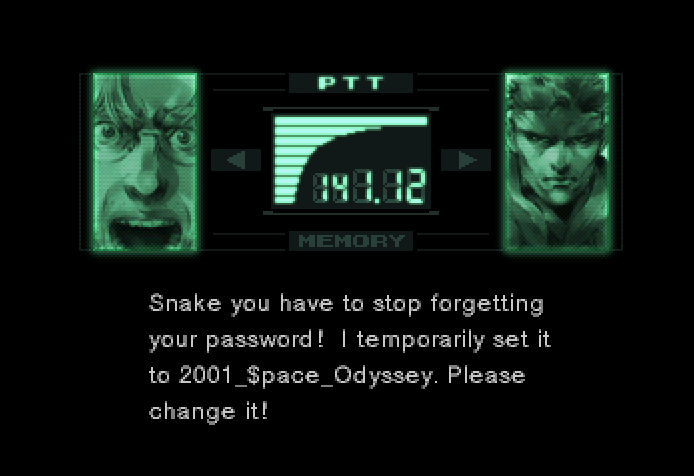

Lục từng ảnh, mình bắt gặp 1 ảnh cho biết password của snake.

Nhận xét

Đăng nhận xét