CVE-2023-6063

Phân tích WP Fastest Cache 1.2.0 - Unauthenticated SQL Injection

Hello mọi người, dạo này ham hố kiếm CVE quá (tại tui nghèo mà) nên quyết định nghiên cứu CVE này để lấy lợi thế. Sẵn tiện em đang có mong muốn inter parttime mảng pentest, anh chị hr nào cần tuyển thì cứ comment hoặc ib qua facebook ạ T_T. Mình viết còn nhiều sai sót, mong được mọi người chỉ bảo để có thể cải thiện kĩ năng

Yêu cầu:

+) Wordpress(bản nào cũng được)

+) Fastest Cache version dưới 1.2.2, ở đây thì mình lựa chọn cài bản 1.2.0 chưa vá lỗi.

+) Mysql(đang chạy bản nào cũng được)

Các bước chuẩn bị:

Add plugin vừa tải vào đây và đợi cài

Enable cache system

Vậy chúng ta đã xong bước chuẩn bị. Tiến hành phân tích code và đặt breakpoint

Dưới là đoạn code dính lỗi tại file cache.php

Mọi người có thể đọc lại bài của mình để hiểu về regex, mình kém nó lắm nên đôi lúc phải đọc lại cho nhớ :))))

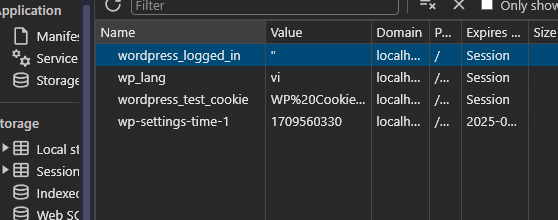

Từ dòng 478-480, ta thấy nó lấy $cookie_key và $cookie_value từ global variable cụ thể ở đây là $_COOKIE, lấy thông qua foreach. Nếu có "wordpress_logged_in" thì username được gán giới giá trị từ $cookie_key. Ta có thể điều khiển được cả 2 thứ này

Dòng 489, username của chúng ta được chèn vào trực tiếp mà không hề có biện pháp làm sạch nào cả, hàm get_var sẽ thực thi đoạn query "bẩn" đó :))) bây giờ trigger sqli thôi

Demo: Mình thử chèn dấu nháy kép

Đến đây mình có viết 1 đoạn script nhỏ để brute username và password nhưng mà để khi nào rảnh thì up sau. Cảm ơn mọi người đã đọc.

Kết luận:

Cơ sở dữ liệu wordpress thương lưu trữ những thông tin nhạy cảm như username, password, emaill và các thông tin cá nhân khác của người dùng. Lỗ hổng này có điểm CVSS khá cao 8.6 (high) ảnh hưởng đến toàn bộ plugins trước bản 1.2.2. Nãy mình check thì bản 1.2.2 có bản vá r :< Suyyy

Tham khảo: https://www.exploit-db.com/exploits/51835

Nhận xét

Đăng nhận xét