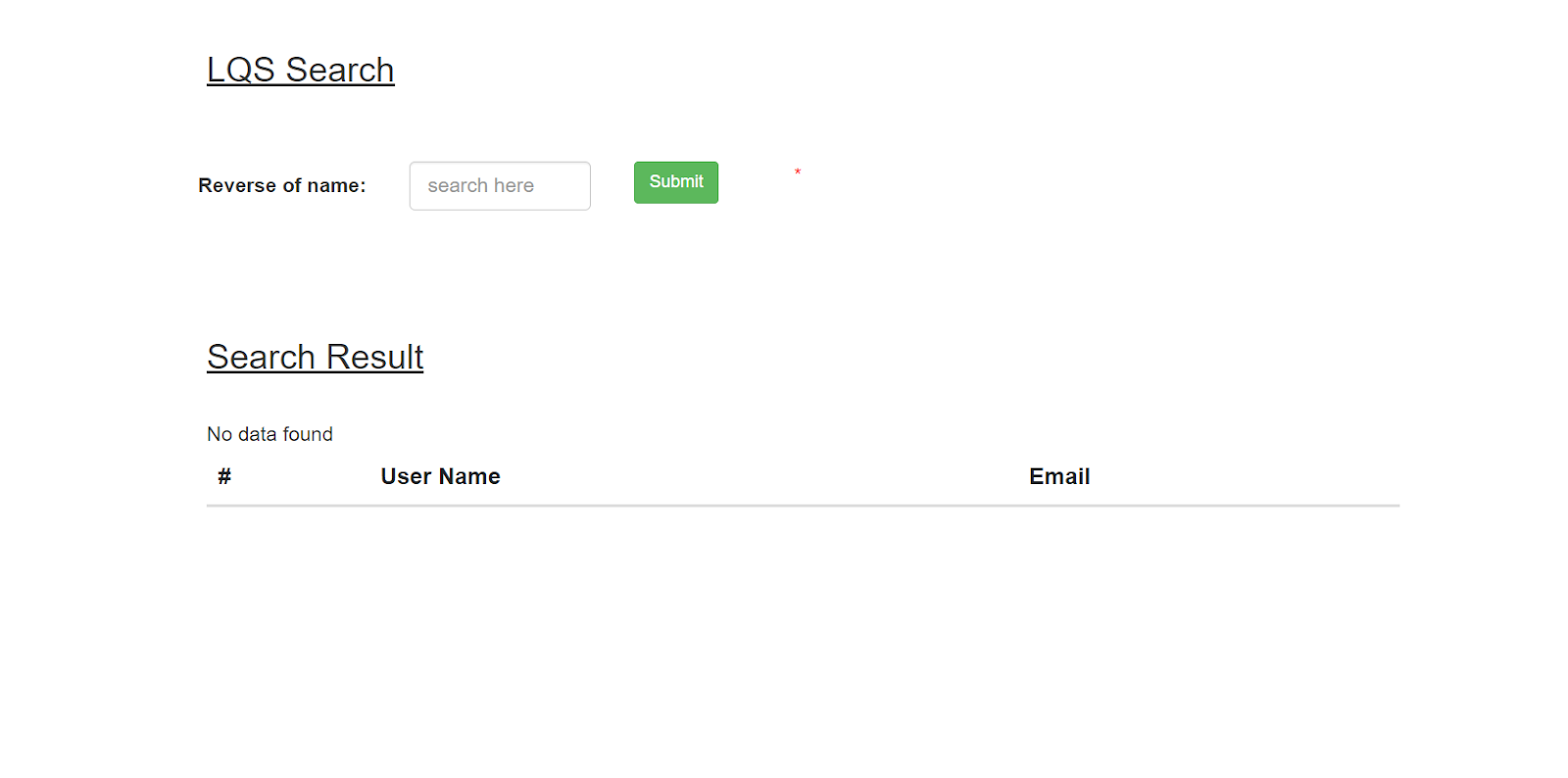

SERI TRUYỀN KÌ BUCKET CTF thật sú, giải này mình hơi phân tâm do chs tận 3 giải nên kết quả khá tệ, T_T Let's go Misc1: survey. Bài này là nháp thôi, lấy ý kiến người dùng rồi cho flag nên tui sẽ bỏ qua :DD Pwn1: Parrot Đề bài cho mình 1 link, netcat thử xem. Mình thử nhập admin thấy nó trả về Hello {input}\n ! You'll never get my secret! Mình thử kiểm tra xem nó có bị buffer overflow ko Trông có vẻ là không bị, mình thử kiểm tra lỗi khác cụ thể là format string attack. À há, bị lỗi nha :DD bây giờ chỉ cần tìm flag thôi :> Crypto1: TBBDLCG lần này tiếp tục netcat để tìm flag mình thử nhập đại Bài này h mình còn chả biết làm thế nào mà mình solve đc :v mình chỉ nhớ spin bot là locate mình :v Thế là qua, nhưng h thấy lại thì ăn may tận 5 lần :)) Web1: SQLi 1 Đề cho như này, thử xem có gì không mình được cho một trang index như này. Với kinh nghiệm deface mõm lâu năm, thử payload admin'or'1'='1'-- - thế là có flag :D Web2: SQLi 2 Tiếp tục với chall sqli 2...