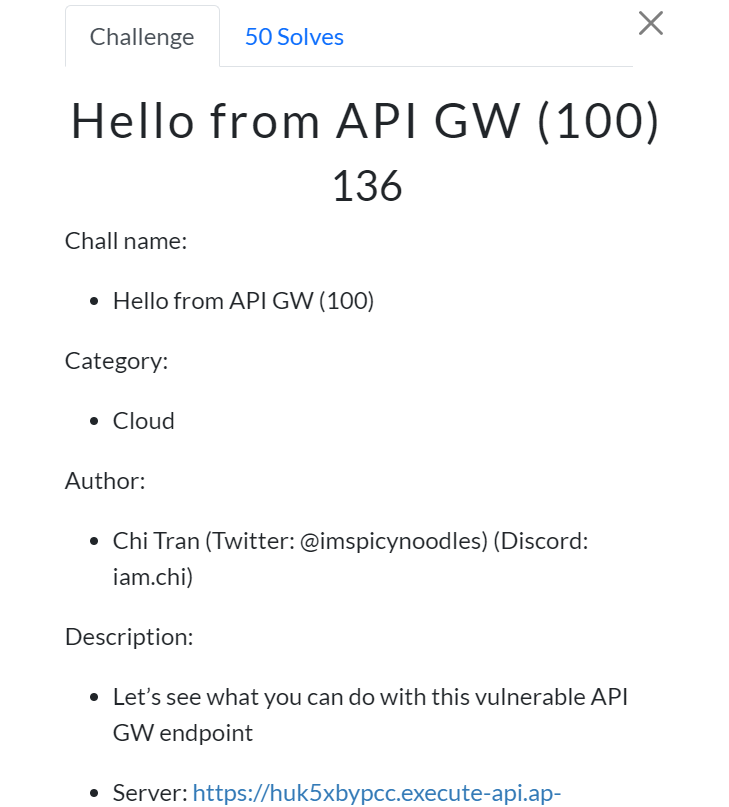

TetCTF và hành trình bú bẩn không thành Hello ae, tình hình là phải cập nhật cloud sớm thôi chứ không ổn rồi :v Mình writeup bài web1, bài này tốn kha khá thời gian của mình T_T. ----------------------------------------------------------------------- Web1: Hello from API GW Truy cập link tác giả cung cấp thôi Lúc đầu mình nhận định là ssti, php hoặc là python. Nhưng thực ra không phải, nó là nodejs, được đặt trong eval. Thế thì dễ. https://huk5xbypcc.execute-api.ap-southeast-2.amazonaws.com/dev/vulnerable?vulnerable=[require(%27child_process%27).execSync(%27ls -la%27).toString()] Tuy nhiên, mình đã không tìm được file flag kèm với tên category là cloud nên mình đã chuyển sang exploit cloud, có vẻ là Amazon web services(AWS). Thực sự mình không biết mô tê về cái này nên hơi mất tg research. Dựa vào thông tin trong env mình đã xác định được 2 acc là AWS_ và ENV_ Mình bị rơi vào stuck chỗ này chỉ đụng mỗi cái AWS_ :V nhưng mà thk ENV_ thì okela nha Sài tool này để enum. Chú ý vào ph...